主页 > 华为怎么下载imtoken > 华为云剑指勒索病毒,几个小技巧教你安全防范原创

华为云剑指勒索病毒,几个小技巧教你安全防范原创

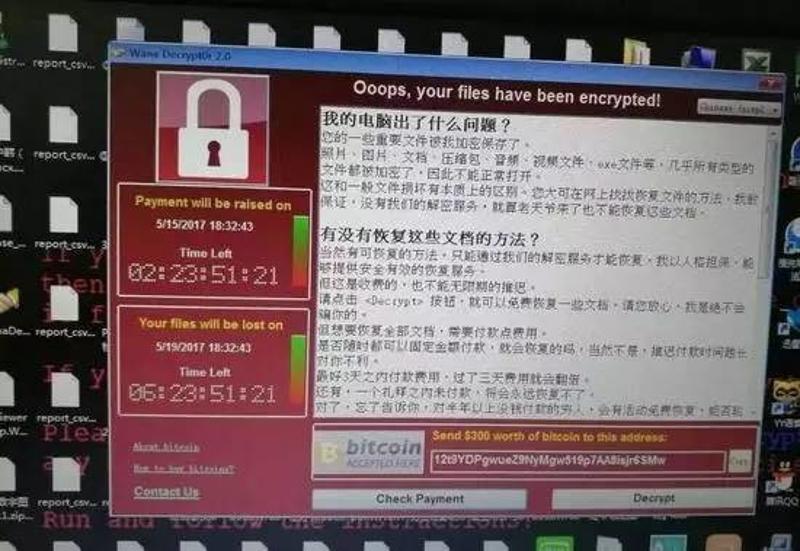

10月24日,互联网爆发了一种名为BadRabbit的恶意勒索病毒,病毒影响范围为使用Windows操作系统的服务器、个人电脑等设备。

据悉,该勒索软件已经影响到乌克兰、俄罗斯、土耳其、保加利亚等国家,包括俄罗斯的Interfax、乌克兰基辅的地铁系统、乌克兰敖德萨的国际机场以及乌克兰的基础设施部。 机构受到损害。

该病毒通过伪装Adobe Flash Player安装包传播。 计算机感染病毒后,其中的文件将被加密,直到用户支付赎金。

为防止华为云用户受到波及中了比特币勒索病毒怎么办,华为云安全团队在病毒爆发当天就对恶意程序进行了预警分析,并提出防范措施。 目前,被感染的华为云用户数为零。

•解决方案

1、建议用户关闭139和445端口。

2、建议用户增加密码强度,例如密码至少6个字符,大小写字母、数字、特殊符号组合。

3、建议定期更新微软补丁。

4、安装华为主机安全软件HostGuard检测主机弱密码,开启防暴力破解功能(windows版即将推出),使用网页防篡改功能(已推出)保护关键文件.

5. 如需更多人工专家的防护和维修建议,可免费申请华为云安全体检服务。 详情请点击阅读原文。

• 攻击方法

1.下载:

受害者点击链接到木马的合法网站,被引导下载Flash安装程序(实际上是恶意程序)。

2. 安装:

受害者点击安装程序,同意Windows UAC授权,恶意程序开始安装。

3、加密:

恶意程序运行恶意代码(部分代码复用了Petya勒索软件),对受害主机的主引导记录(MBR)和指定类型的文件进行加密。

4.扩散:

该恶意程序内置账号密码字典,以SMB服务账号密码的形式传播(目前未发现MS17-010等利用漏洞传播)。 为了提高入侵的成功率,BadRabbit 疑似使用 Mimikatz 密码抓取器进一步抓取受害机器上的账号密码。

5.勒索:

攻击完成后中了比特币勒索病毒怎么办,系统会自动重启,并在启动界面提示告警。 受害者根据报警操作,向攻击者的比特币钱包转入0.05比特币,完成解锁。

•技术分析

• 恶意文件:

fbbdc39af1139aebba4da004475e8839 - 病毒投放器(最初投放的样本)

1d724f95c61f1055f0d02c2154bbccd3 - infpub.dat - 主 DLL

b4e6d97dafd9224ed9a547d52c26ce02 - cscc.dat - 具有加密磁盘合法签名的驱动程序

b14d8faf7f0cbcfad051cefe5f39645f - dispci.exe - 安装 bootlocker,与驱动程序通信

病毒释放器通过伪装成 Flash 来诱骗用户点击并运行更新程序。 恶意程序运行后,会将主DLL释放到c:\windows目录下,通过rundll.exe运行。

“C:\Windows\system32\rundll32.exe C:\Windows\infpub.dat,#1 15”

infpub.dat主dll会创建一个定时任务“rhaegal”启动discpci.exe实现磁盘加密,然后添加一个定时任务“drogon”重启系统(重启前会主动删除一些日志信息),以及显示勒索界面,最后创建一个感染线程,试图感染局域网内的其他主机。

•加密:

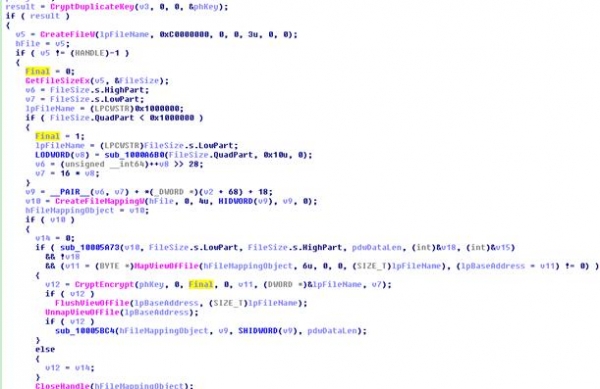

利用 Windows Crypto API 加密受害者主机上的文件。

AES密钥由密码学安全函数CryptGenRand生成,这个密钥连同程序内部硬编码的公钥一起传递给加密函数加密文件(这样加密后的文件只能被攻击者的私钥解密钥匙) 。

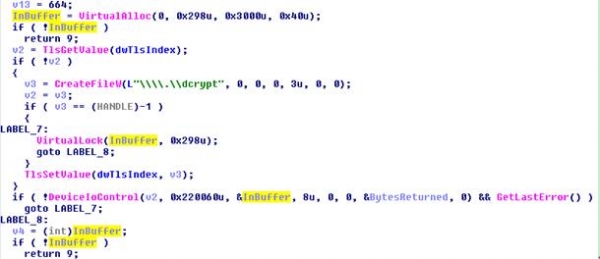

使用 IOCTL 代码 0x220060 以有效签名调用 cscc.dat 以加密磁盘:

以下类型的文件和主分区将被加密:

.3ds.7z.accdb.ai.asm.asp.aspx.avhd.back.bak.bmp.brw.c.cab.cc.cer.cfg.conf.cpp.crt.cs.ctl.cxx.dbf.der .dib.disk.djvu.doc.docx.dwg.eml.fdb.gz.h.hdd.hpp.hxx.iso.java.jfif.jpe.jpeg.jpg.js.kdbx.key.mail.mdb.msg .nrg.odc.odf.odg.odi.odm.odp.ods.odt.ora.ost.ova.ovf.p12.p7b.p7c.pdf.pem.pfx.php.pmf.png.ppt.pptx.ps1 .pst.pvi.py.pyc.pyw.qcow.qcow2.rar.rb.rtf.scm.sln.sql.tar.tib.tif.tiff.vb.vbox.vbs.vcb.vdi.vfd.vhd.vhdx .vmc.vmdk.vmsd.vmtm.vmx.vsdx.vsv.work.xls.xlsx.xml.xvd.zip

内网传输方式:

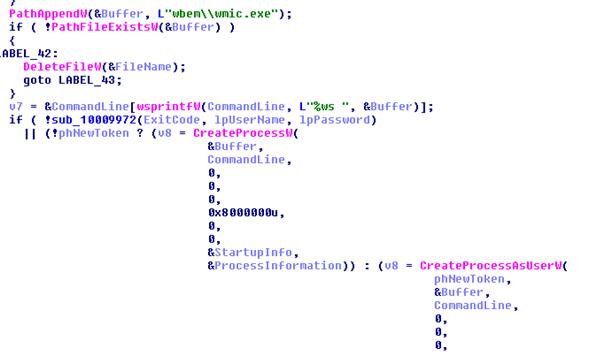

1、通过CredEnumerateW函数获取用户凭证并使用mimikatz工具获取用户名和密码,通过wmic和psexec远程传播。

2.通过程序内部硬编码的弱密码表暴力破解NTLM登录凭据。